|

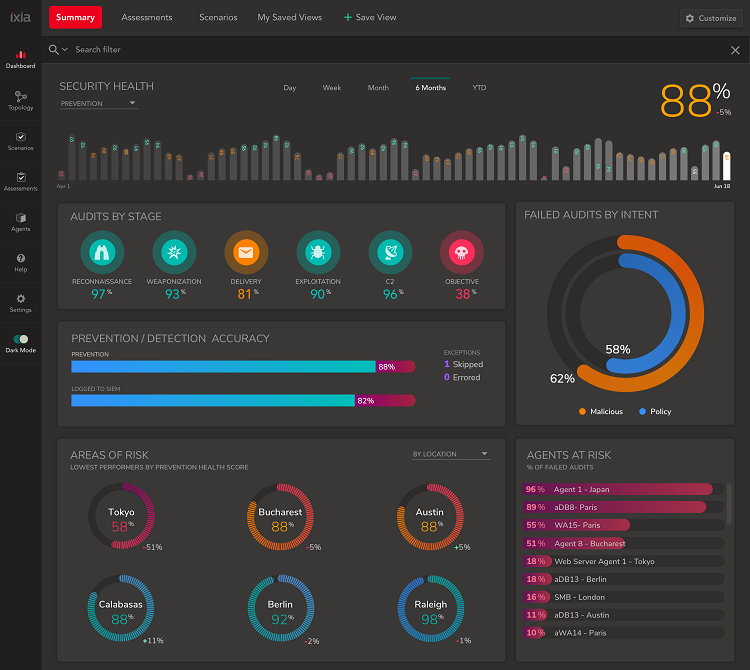

Theo nghiên cứu mới nhất về hiệu quả vận hành bảo mật của Keysight: 50% người tham gia khảo sát cho rằng họ thấy giải pháp bảo mật của họ không hoạt động đúng như kỳ vọng sau khi xảy ra hành vi xâm phạm hệ thống.Chỉ 35% người có kết quả kiểm thử chứng minh các sản phẩm bảo mật của họ được cấu hình và hoạt động đúng.86% người tham gia khảo sát nói rằng họ sẽ đánh giá cao một giải pháp có thể tìm kiếm và trợ giúp khắc phục các lỗ hồng trong hệ thống bảo mật của công ty.

Giải pháp Threat Simulator của Keysight cung cấp cho các nhóm vận hành bảo mật của doanh nghiệp một phương pháp kiểm thử công cụ bảo mật nhằm xác định hiệu quả của chúng trong việc bảo vệ tổ chức. Giải pháp cũng cung cấp bản đánh giá bảo mật liên tục và tự động về hạ tầng an ninh mạng toàn diện, cho phép tổ chức nhanh chóng phát hiện những lỗ hổng và sai lệch môi trường của cấu hình bảo mật, điều thường phát sinh do ai đó trong bộ phận IT hoặc một nhóm có liên quan vô tình thực hiện một thay đổi, và công cụ đã được cấp bằng sáng chế.

Ngoài Threat Simulator, nền tảng vận hành bảo mật ngăn chặn các vụ xâm phạm của Keysight còn có ThreatARMOR, một cổng thông tin về các mối đe dọa. Bổ trợ cho hạ tầng bảo mật hiện tại, ThreatARMOR giúp giảm quy mô có thể bị tấn công bằng cách chặn tới hơn 80% lưu lượng độc hại ngay tại nguồn – giúp giảm số lượng cảnh báo từ hệ thống SIEM (quản lý thông tin và sự kiện bảo mật).

ThreatARMOR có thể chặn lưu lượng từ các địa chỉ IP xấu theo tốc độ của đường truyền; chặn tự động hoặc thủ công các địa chỉ IP độc hại từ các công cụ SIEM; nhận diện và ngăn chặn các thiết bị nội bộ đã bị lây nhiễm không liên hệ với các máy chủ C&C đã biết; chặn lưu lượng theo vùng địa lý; và cách ly không gian địa chỉ IP chưa được sử dụng/địa chỉ IP chưa được phân bổ và các miền đã bị chiếm quyền ra khỏi hệ thống mạng.

.jpg)

.png)